如何防止被“釣魚”?

我主要從四個方面來聊聊: 1. 發信方式 2. 釣魚內容 3. 利用手段及防範 4. 錢包防護

我儘可能寫的豐富詳細一點,所以內容可能就有點多,需要分開談,這次就先聊聊發信方式。

一、發信方式

發信方式故名思義就是如何將釣魚資訊傳遞到你,就我目前接觸和猜測的(如果有其他的歡迎補充),在幣圈主要有三種方式: 1. 社交媒體的私信(Discord/Twitter 等) 2. 社交媒體的公告 3. 傳送郵件

其中私信是最常見的,舉個我收到的例子:

這個人偽裝成 Psychedelic 專案官方給我發私信,所以通常都推薦關掉 Dis 私信,其他社交媒體同理,關不掉的就一定要仔細核對 id 而不是暱稱。

公告是可信度和危害最大的,這種常見的方式包括

1. 官方管理員內鬼,惡意攻擊者混到了管理員職位展開釣魚。

2. 管理員賬號被黑,通常因為弱密碼或者密碼洩露且未設定 2FA,密碼洩露包括根據已洩露的密碼撞庫;根據管理員的 id,查詢社工庫。

3. 社交媒體自身漏洞或工作人員。比如 Twitter 今天 7 月被駭客社工操縱了一部分員工,獲得了訪問內部系統的許可權,接管了多個高知名度賬戶釋出了向他的 BTC 賬戶轉錢的訊息。(此處推薦一部駭客電影 《我是誰:沒有絕對安全的系統》)

4. Webhook 的 key 洩露。

5. 偽裝身份公頻發言,剛剛有人試圖在鯊魚群透過這樣的手法釣魚就是很好的例子。

最後是傳送郵件,但我還沒遇見過,但如果讓我來釣魚我還會加上這個方法,比如某些專案官方會有一個訂閱郵件的渠道,然後我會獲取 discord 伺服器內成員的暱稱,id 及關注了 twitter 官方賬號的人的 id,再在後面拼接常見的郵件字尾如 @gmail @outlook 等,最後利用可信度高的發件人發件,關於如何偽造可信度高的發件人後面再談。

二、釣魚內容

釣魚內容重點就在魚餌,通常有兩種:連結和附件。目前看到的通常都是連結,我就著重說下這種。 連結還可以稱為 URL,一個常見的 URL 的格式如下:

而需要重點關注的就是其中紅色的部分,也就是域名。攻擊者通常會註冊一個類似的域名進行欺騙,以 alphashark.club 為例:

* alpha-shark.club(中間新增 -)

* alphashak.club(刪除/增加/修改一個字元)

* alphashark.space(用另一個頂級域名註冊)

在修改字元進行釣魚上,還有一些文章可以做,那就是 Punycode 編碼。

首先介紹下什麼事 Punycode 編碼。URL 在 03 年以前都是隻支援純英文拉丁字母、數字、符號之類的,不支援其他語言,比如中文。而後就出現了國際化域名(IDN),IDN 使用 Punycode 將對應語言的域名轉換成了純英文的拉丁字母,比如 易名.com 經過 Punycode 編碼後轉換成 xn--eqr523b.com。 於是,透過利用其他語言的字母構造跟專案域名看起來一模一樣的域名就可以用來釣魚了。比如 а 和 a 看似相同,但前者是俄文,後者是英文。感興趣的可以訪問一下 www.аррӏе.com ,這個是一箇中國安全人員做的測試頁面,五個字母全是來源於其他語言。

在上面提到的那位安全研究人員反饋這個問題後,Chrome 就積極跟進做了一系列措施,比如中文等形體字域名不太可能會被用來釣魚,就按照對應語言顯示,而對類似拉丁字母的語言,瀏覽器統一轉換成 Punycode 編碼後的域名,也就是 xn--xxxx 的模式,大家可以訪問我上面發的兩個網站看看位址列是不是這樣。

雖然透過位址列能發現其是不是釣魚網站,但結果上還是打開了這個網站,一旦開啟就有可能承受風險,具體留在後續的利用手段去講。所以儘管目前還沒看到有人這麼去做,但如果你實在是想點開一個網頁,可以嘗試 Punycode 解碼看看(https://www.dute.org/punycode) ,如果沒有任何變化則代表是正確的。

再說說附件,附件的危害往往比釣魚連結大,常見的格式如 exe、bat 大家肯定知道不能隨便亂點,但其他的諸如 word、excel 檔案,其實打開了也極有可能被攻擊者控制電腦。同樣能不下載就儘量別下載,如果無法避免,比如突然收到做過的專案的郵件,附件是白名單列表的 Excel(其實基本都用的線上文件),實在好奇,建議先放到線上沙箱裡跑一跑,看看結果,殺防毒。這裡給出兩個我常用的線上沙箱

三、利用手段及防範

因為上節提到了附件型別的利用方式,就在這裡著重談一下連結型別的。 連結型別的釣魚藉助的主要是瀏覽器,其存在下面幾個方面的利用方式:

1. 瀏覽器漏洞。當瀏覽器核心存在高危漏洞時,受害者開啟網頁連結,便會立馬被攻擊者控制。如今年 4 月份披露的 Chrome 核心漏洞,下圖是漏洞發現者給出的測試驗證,開啟其本地的 exploit.html 頁面,即執行開啟計算器的命令。

2. 目標網站存在漏洞。這部分涉及了不少專業知識,不同漏洞有不同的利用手段,這裡就簡單粗糙的提兩種。 假設目標網站是 ftx.com 且其存在漏洞 漏洞一:當你打開發送給你的連結,或在網頁上隨意點了一些其他的超連結時,就可能被攻擊者利用,以你的身份在 ftx 上執行一些操作或獲取一些資訊。 漏洞二:在上次分享中我提到了攻擊者通常會註冊一個類似的域名,但如果目標站點還存在一種所謂 URL 任意跳轉漏洞的話,可以再在上面包裹一層,傳送給你如 www.ftx.com?url=attacker_url 的連結,其域名是貨真價實的 ftx.com,但當你點選連結時便會給你跳轉至 url 引數中指定的釣魚網站 attacker_url。

3. 純粹的釣魚。製作一個假的頁面,誘導你授權錢包,或者輸入密碼之類。如上面 @0xEuler 分享的 FTX 釣魚。

4. 讀取剪貼簿。如果你剛複製了私鑰或者助記詞,開啟連結便有可能被讀取到。

上面三種中 1 和 2 相對罕見,2 取決於目標網站,常見的如 ftx.com 等都做了安全方面的測試、加固,而小專案網站功能少,能找到漏洞的機率也微乎其微,所以也不用太過擔心。 對應的防範手段:

1. 及時更新瀏覽器,防範瀏覽器自身的漏洞。

2. 儘可能首先在瀏覽器的無痕模式下開啟,防範漏洞一那樣的型別。

3. 注意瀏覽器上方網址欄的變化,避免出現漏洞二樣式的情況。

4. 時刻保持懷疑的心態,連線錢包,輸入密碼等敏感操作一定要小心再小心。

社工庫免費查詢,免費社工庫電報(Telegram)機器人。

v2ray服務(WebSocket+TLS+Web)在PC端客戶端可以連上正常使用,但iOS手機端用shadowrocket客戶端能連上,但無法上網。報錯資訊如下:v2ray.com/core/proxy/vmess/encoding: invalid user > v2ray.com/core/proxy/vmess: Not Found

YouTube俗稱“油管”,它是全球規模最大的影片網站。很多人知道如何如何上傳Youtube影片,但卻不知道如何下載Youtube影片。本文將手把手教你如何下載Youtube影片,併為大家推薦3個最佳的Youtube下載方法和8個最佳的Youtube下載工具。

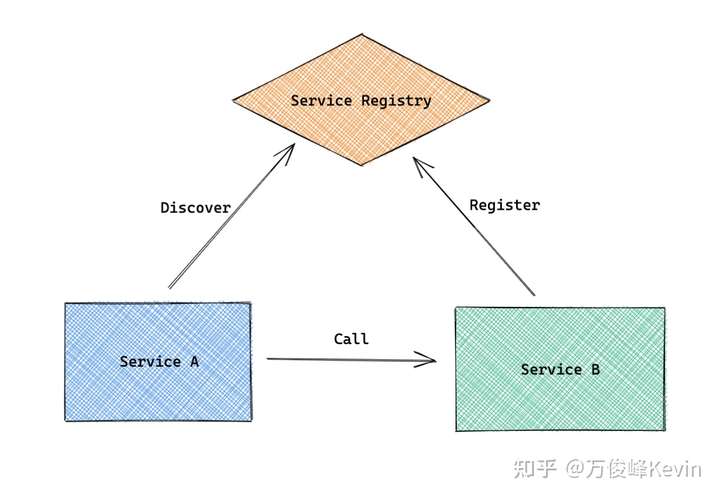

什麼是服務註冊發現?簡單來說,當服務A需要依賴服務B時,我們就需要告訴服務A,哪裡可以呼叫到服務B,這就是服務註冊發現要解決的問題。

本文介紹了分散式事務的一些基礎理論,並對常用的分散式事務方案進行了講解;在文章的後半部分還給出了事務異常的原因、分類以及優雅的解決方案;最後以一個可執行的分散式事務例子,將前面介紹的內容以簡短的程式進行演示。

MySQL主從複製異常,binlog檔案丟失,但relay log日誌完整,重新啟動複製,是否會正常執行,資料完整性和一致性能否保證呢?

Polygon

過去 3 個月,整個 web3 生態的每週活躍開發者才不到 5k(GitHub 資料統計,實際上會更多一些)。如何早期進入這個領域併成為 top 10% 的開發者,下面的幾門課可以幫助你打下一個堅實的基礎。

2020 年初,Ethereum的費用對大多數 DeFi 使用者還是友好的。但隨著Ethereum生態在DeFi Summer的迅速發展,TVL和新使用者迅速增長的同時也導致了合約互動的Gas費水漲船高,讓資金量較少的新使用者望而卻步。Ethereum 有限的每秒交易速度和出塊速度也限制了互動的效率。這也導致投資者和開發者開始尋找更便宜、更快捷的Ethereum替代方案來承接價值外溢。

Screen 是一款能夠實現多視窗遠端控制的開源服務程式,簡單來說就是為了解決網路異常中斷或為了同時控制多個遠端終端視窗而設計的程式。使用者還可以使用screen服務程式同時在多個遠端會話中自由切換。

MySQL複製報錯,錯誤提示: Last_Errno: 1594 Last_Error: Relay log read failure: Could not parse relay log event entry.

v2ray服務(WebSocket+TLS+Web)在PC端客戶端可以連上正常使用,但iOS手機端用shadowrocket客戶端能連上,但無法上網。報錯資訊如下:v2ray.com/core/proxy/vmess/encoding: invalid user > v2ray.com/core/proxy/vmess: Not Found